|

| Seyir Defteri - Askeri Teknoloji | ||||||||||||||||||||||||||||||||||||||||||||

| Salı, 15 Mayıs 2018 | ||||||||||||||||||||||||||||||||||||||||||||

|

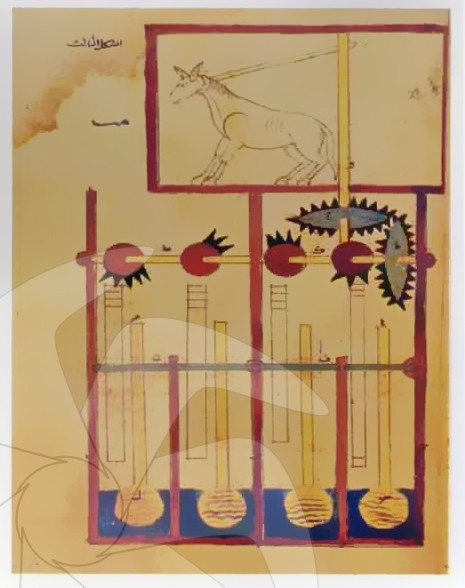

Söz konusu değişimlerin nereye varacağı, nelere gebe olduğu ve nasıl sonuçlar doğuracağı tam olarak kestirilemese de insanlığın yakın gelecekte bugünkünden bile daha karanlık günleri görmesi, nedense(!) daha kuvvetli bir ihtimâl gibidir. Tabii bu noktadaki görüşler ve beklentiler insanlık kavramından ne anlandığına bağlı olarak kişilere göre değişiklikler de gösterecektir. Bu durumda belki de konuyu bu kadar geniş çaplı bir yapıdan çıkartıp şimdilik çok daha dar bir çerçevenin içine sokmaya çalışmak uygun olacaktır ki zaten elimizdeki mevzu(lar) da ancak bu şekilde değerlendirilmeye çalışılabilirdi. Siber-Şey12.Yüzyılda, günümüzde sibernetik olarak adlandırılan bir ilmin temelini atan âlim olan İsmail Ebû'l İz bin Rezzaz el Cezerî'nin döneminden sonra geçen sekiz asır içinde hem durum oldukça değişti, hem de bilimin merkezi çoktan Doğudan Batıya göç etti. Acaba birgün bu topraklara geri dönecek mi? El Cezerî buralarda uzunca bir süre, maalesef pek de şaşırtıcı olmayan bir şekilde tamamen unutulduktan çok sonra Dr. Toygar Akman'ın 1970'lerde Bilim ve Teknik dergisinde yazmaya başladıkları [14], [15], ... ile birlikte tekrar tanınabildi ki çocukluğumda okuduğum bu makâlelerden birinin etkisini hâlâ hatırlarım.

Resim.1) İsmail Ebûl-İz'in hidro-mekanik güç ile çalıştırılan bir otomatik makinasının tasarımı.[16] Türkiye'yi sibernetik kavramıyla tanıştıran kişi olan Dr. Akman ise ancak 1969'da değerli tarihçi İbrahim Hakkı Konyalı tarafından yayınlanan "8 Asır Evvel Türk Sarayları Makineleşmişti" başlıklı bir yazı vasıtasıyla Ebûl-İz'den ilk kez haberdâr olabildiğinden bahsetmektedir. Konyalı'nın söz konusu makâlesinde tanıtılan otomatik makinalar gibi konularla alâkalı "Kitâb-ül Câmi-i Beyn-el İlm-i ve'l Amel en Nâfi-i fi Sınaat-el Hiyel" adlı, Topkapı Sarayı Müzesinde bulunan el yazması eser ve sonrası hakkında, konuya derinden ilgili duyanların bu başlangıç verilerinden hareketle, çok daha fazla bilgiye günümüz imkânları ile artık kolayca erişebilmeleri mümkündür... İçinde var olduğumuz fizikî uzaydan son derece farklı olan bu yeni Siberuzay tanımlaması, çok kısa olarak açıklamak gerekirse; insan-makina etkileşimi şeklinde ifâde edilebilecek olan Sibernetik kavramı ile Uzay kavramının birleştirilmesi sûretiyle elde edilmiş olup ilk kez (henüz gerçek anlamda ortaya çıkmasından önce) bilim-kurgu camiası tarafından kullanılmıştı. Artık bütün ülkeler için Milli Güvenlik kavramının, tamamen dışa kapalı olanlar da dâhil, dünya üzerindeki bilgisayar ağlarının toplamının meydana getirdiği bu siberuzay denen oluşumdan, üstelik son derece derin bir şekilde, etkilenmesi kaçınılmaz hâle geldi. Mevcut siber teknolojiler daha şimdiden bu alanda çok yakın zamana kadar var olmayan imkânlar ve tehditler meydana gelmesine sebep oldu ki askerî kavram açısından siber saldırı/savunma bir anda öncelikli seviye yükseliverdi. Tabiidir ki büyük ölçüde fizikî ordu güçlerine de paralel şekilde, dünya üzerindeki siber ordu yapılanmalarının güç seviyeleri ülkelere göre ciddi farklıklar göstermektedir. Ama henüz başlangıcında olduğumuz bu yeni dönemde ortaya çıkmakta olan siber orduların, diğer ordu güçlerinden oldukça farklı bir altyapıya sahip olmalarına da bağlı olarak kısa zaman içinde ülkeler ve devletler tarafından değil de tamamen daha başka tek bir yapı tarafından ve küresel boyutta kumanda edilir hâle gelmesi neticesinde şimdilik kestirilemeyen gariplikte olaylar da cereyan edebilir. Tam da bu noktada bahsetmek gerekirse, ileri sürülen bazı yeni görüşler sibersavaş imkânlarının asimetrik bir yapı doğurduğunu ve bundan böyle her açıdan zayıf durumdaki ülkelerin, bu mecra üzerinden daha güçlü olanlara kolayca kafa tutabileceğini iddia etmektedir. Bununla birlikte bu tür görüşler gerçeklerden oldukça uzaktır ve bir nevi züğürt tesellisi ve çoklu hedefleri olan bir aldatma olarak kabûl edilebilir. Solucan19.Yüzyıla kadar, kara ve deniz ortamlarında sürdürülen askerî harekâtlar iki boyutlu bir yapıdaydı. 20.Yüzyılda üçüncü boyut olan hava güçleri ortaya çıktı ve üstelik savaş stratejileri üzerinde en belirleyici rolü oynamaya başladı. Ve nihayet henüz başında olduğumuz 21.Yüzyılda dördüncü boyut olarak siber güç hâsıl oldu ki bu yeni boyutun önceki yüzyılda hava güçlerinin sağladığı etkiden bile daha fazlasına sebep olacağını varsaymak mümkündür.

Resim.2) İran Uranyum zenginleştirme tesisindeki çalışmalar hakkında yayınlanan bir tanıtım görüntüsü. [2008] 2008 civarında üç müttefik devlet sahip oldukları istihbarat teşkilatları ile birlikte bundan böyle savaş tarihinde dönüm noktası olarak kabûl edilecek bir ortak harekât başlattı;

İran'ın hedef alındığı, bu bilinen ilk siber-fizikî saldırıda 2009 itibarı ile başarıya ulaşıldı gibi görünüyor. Doğrusu üzerinden oldukça zaman geçti ama bu tür bir harekâtı henüz sıcak iken doğru olarak değerlendirebilmek ve boyutlarını kavrayabilmek neredeyse imkânsız gibiydi. Geçen zaman içinde dumanın biraz dağılması ile birlikte konu hakkında belli seviyede fikir sahibi olabilmek ise ancak yakın zamanda ve sâdece kısmen mümkün olabildi fakat şunu da akılda tutmak gerekir ki bu olayın tam anlamıyla kavranabilmesi önünde henüz ciddi engeller ve açığa çıkmamış pek çok karanlık nokta da mevcuttur. Bilindiği kadarıyla askerî/istihbaratî harekâtlara kod adı verilmesi uygulaması ilk kez Birinci Dünya Savaşı esnasında, haberleşmelerinin ingilizler tarafından dinlendiğinin farkında olan almanlar tarafından bir tür önlem olarak uygulanmaya başlandı.

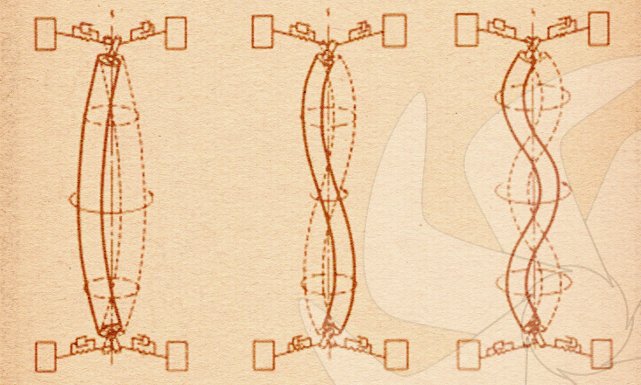

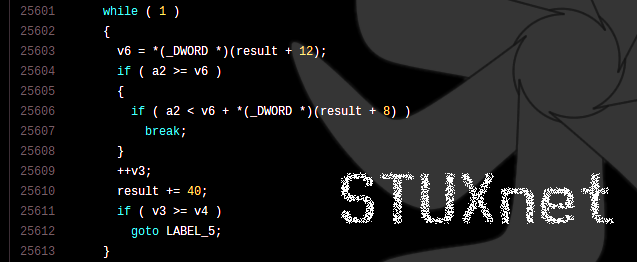

Resim.3) İran Uranyum zenginleştirme tesisinden yayınlanan bu görüntüde Başbakan santrifüjler arasından geçerken görülüyor. [2008] 2008 itibarı ile Olympic Games (OG) adlı çalışma ile üretilmesine başlanan, 2009'da gerçek bir saldırıda kullanılan bu solucan ancak 2010'da Beyaz Rusya'da tespit edilebildi ve ilk tanıyı koyan Rus güvenlik şirketinin yazılımcıları tarafından STUXnet olarak adlandırıldı. Bu konuya çok derinlemesine girip de hem yazının fazla uzamasını, hem de daha sonra geleceğimiz asıl konunun fazlaca uzaklaşmasını istemediğim için bu bölümü olabildiği kadar kısa keseceğim, kaldı ki Stuxnet konusunu daha derinden merak eden okuyucular günümüzde bu hususta çok fazla bilgiye ve hatta tersine mühendislikle elde edilmiş kaynak koduna [Resim.7] kolayca ulaşabilirler. Bütün savaşlarınızda zafer kazanıp fetihler yapabilmek gerçek mükemmellik değildir. Mutlak mükemmellik düşmanın direnişini hiç savaşmadan kırmaktan ibarettir![1] Yeri gelmişken bu konuyla ilgili olarak hazırlanan Zerodays [8] adlı 2016 tarihli bir belgeselden de bahsetmek gerekebilir. Bu film her ne kadar konu hakkında bazı temel bilgileri topluca veriyor görünse de doğrusu olayları sığ, alenen tek taraflı ve üstelik dikkâtlice yönlendirilmiş şekilde sunduğundan aslında tam olarak Olympic Games harekâtının bir parçası gibidir. Bi' de Çilemizi Çekelim!Üsküdar sokaklarındaki o güzel ve eşsiz çocukluk günlerimizde, başka bir ifâdeyle hepimiz için dünya üzerinde mutlu ve huzurlu olabildiğimiz o tek, nâdide kısa zaman dilimi içinde, bilimum oyunlar ancak yıl içinde belli dönemlere dağılım gösterecek şekilde, yazılı olmayan ama tıkır tıkır işleyen kaidelere uygun olarak oynanırdı. Bu dönemlerden biri de topaç çevirme idi. Velhasıl topaç mevsimi geldiğinde uçları metal kabaralı2 ahşap topaçlar ve kalınca pamuk ipliğinden mamûl, bir ucundaki kasa serçe parmağa geçirildikten sonra topaç üzerine sarılan, kaytanlar ortaya çıkartılırdı. Aynı zamanda dinamik davranış açısından da son derece ilgi çekici olan bu boyalı ahşap topaçların bizim bildiğimiz ve kullandığımız üç türü mevcuttu ki bunlar koni taban dairelerinin çaplarına atıf yapacak şekilde küçükten büyüğe doğru; Leylek, Şimşir ve Kocagöt olarak adlandırılırdı. Farklı amaçlara uygun farklı kaytan çekme teknikleriyle atılan topaçların dönüşlerini izlemek bunları birbiriyle yarıştırmak temelindeki oyunlar zevkle oynanırdı. Bunları neden mi anlattım? Belki de küçük bir bağlantı vardır! Aslında hazır bu yola girmişken biraz daha yürümek iyi de olabilir, zîrâ uzun senelerdir başlı başına ele alınması düşünülüp de muhtelif sebeplerle tamamlanamamış pek çok mevzu için artık yayınlanma ihtimâli kalmadığından belki bu vesileyle hiç olmazsa bir iki kelime ile bahisleri geçirilebilir ve o defterler nihâyet kapatılabilirdi...

Resim.4) Daha sonra Whitehead tarafından torpilleri üzerinde kullanılacak olan jiroskobun, tasarımcısı Avusturyalı Ludwig Orby'e ait 1894 tarihli patenti. Topaç deyip geçmeyin çünkü bu oyunun çocukların zihinlerinde yer ederek, tabii ki hepsinde değil ama bilhassa istidadı olanlar üzerinde daha çok küçük yaşlarda teknik bir görgü, mühendisliğe ve fizik ilmine yönelik bir iştiyâk ve kıvılcım oluşturması söz konusudur. Topacını iyi tanıyan bir çocuk zamanı geldiğinde jiroskobu kolayca kavrar ki jiroskop [Resim.4] olmadan mesela bir torpil istenen şekilde yüzmeyi başaramaz... Aslına bakılırsa artık ortadan kalkmış veya kalkmaya yüz tutmuş pek çok eski çocuk oyunu için böyle bir takım olumlu etkilerden bahsedilebilir. O zaman son bir örnek daha verelim: Çocukluk dünyamızda topacın bir zamanı olduğu gibi misketin de zamanı vardı. Biz de her sene, yıl içinde adeta ezelden gelen bir gelenek ile bilinen doğru zamanı, yâni mevsimi geldiğinde ve sanırım 5-11 yaşları arasındayken misket âlemine dalardık. Cam, seramik ve hatta nâdiren de olsa çelik küreciklerle icra edilen ve geçmişten bize intikâl etmiş ve bizim de severek oynadığımız çok çeşitli misket oyunu türevleri mevcuttu. Kökeni koyun ve keçilerin bacaklarındaki aşık kemiğine dayanan ve bu adla anılarak Ortaasya'da bugün hâlâ oynanan, Anadolu Türklerinde ise zaman içinde yerini kemikten ziyâde miskete bırakan bu oyunların ortaya çıkmasındaki gerçek sebep ise gün geçtikçe büyük ölçüde unutulmaya yüztuttu. Pek çok türevi, aşık kemiğinin veya misketin işaret parmağı ile kavrandıktan sonra başparmak ile kuvvetlice fırlatılmasına dayanan bu çocuk oyununun icâd edilmesindeki sebebin; yay kirişini başparmak ile çeken üstün bir geleneğe sahip ve gerçekten muhteşem kemankeşler3 olan dedelerimizin, geleceğin askerleri olacak çocukların başparmaklarının hem kuvvetli, hem de çevik olmasını sağlamak arzusu olduğunu bilen pek fazla insan kalmadı. Bizim çocukluğumuzdan hemen sonra ise birkaç bin(!) yıllık bir geleneğe dayanan misket oyunları da diğer pek çok eski oyunlar gibi hızla İstanbul sokaklarından silindi gitti...

Resim.5) Yay kirişin yani çilenin gez kertiğine geçirilerek yaya bağlanmasıyla Türk yayının kurulumunu gösteren bir çizim, Harbiye Askeri Müzesi'nden, 2008.

Madem çileyi çektik! o zaman bi'de yay'dan bahsetmezsek bize gönül koyabilir. Başlıbaşına bir sanat eseri olan, herbirinin imalâtı ortalama iki sene kadar süren Türk yayları aynı zamanda dünya üzerindeki bilinen en eski gelişmiş kompozit yapı olarak da değerlendirilebilir. Evet çamur ve samanın birlikte kullanılmasıyla elde edilen inşaat malzemesi muhtemelen bilinen en eski insan yapımı kompozit yani karma malzemedir ama doğrusu gelişmiş malzeme olarak sınıflandırılamaz, kadim Türk yayındaki teknolojik seviye ise son derece yüksektir, bugün için bile! Ama aslında nerede kalmıştık? OG → Siber-Fizikî SaldırıBir atom silahı imâl etmenin en kolay yolu 235U izotopuna dayanan Uranyum fizyonundan yararlanmaktır. Doğadan toplanan Uranyum mineralleri içinde baskın olan ise 238U izotopudur ve madencilikle elde edilebilen Uranyumun içerdiği 235U miktarı en fazla %0,7 civarındadır. Uranyumun atom santrallerinde yakıt olarak kullanılabilmesi için asgari %3-4, silah imalâtında kullanılabilmesi için ise en azından %90 oranında 235U içermesi gerekir. Bu sebeple eldeki Uranyum cevherlerinin ihtiyaca uygun hâle getirilebilmesi için zenginleştirme adı verilen bir işlem uygulamak gereklidir. Zenginleştirme işlemi için mevcut iki yaklaşım söz konusudur. Bunlardan daha eski olan gaz difüzyonu adlı yöntemdir ki hafif moleküllerin ağır moleküllerden daha hızlı hareket etmesi ilkesine dayanır. İkinci yöntem ise gaz santrifüjü olarak adlandırılır ve ayırma işlemi için moleküller üzerine etki eden merkezkaç kuvvetinden yararlanılır. Difüzyon yöntemi son derece verimsiz olduğundan ve santrifüj yöntemine göre çok çok daha fazla enerjiye ihtiyaç gösterdiğinden kullanılmaz, dolayısıyla yöntem tercihi bellidir: → MerkazkaçUranyum doğada gaz hâlde bulunmaz fakat Flor ile kolayca bağlanarak UF6 (Uranyumhegzaflorür) adlı gaz hâlde bir bileşiğe dönüştürülebilir ki bu bileşik zenginleştirme işleminde kullanılır. İzotopların merkezkaç kuvvetiyle ayrıştırılması fikri ilk kez 1919'da ortaya atıldı. Sonraki senelerde bu alanda yapılan denemeler başarısızlığa uğradıysa da 1934'deki bir çalışmayla4 ilk kez başarıya ulaşıldı ve önermenin doğruluğu ispatlandı. Uranyum zenginleştirmede kullanılan santrifüjlerin temel bileşeni rotor adı verilen ve çok yüksek hızlarda dönen bir silindirdir. UF6 gazı bu silindirin içine verildiğinde yüksek devirden kaynaklanan büyük merkezkaç kuvveti sebebiyle ağır moleküller dışa savrulurken, gazın içindeki asıl istenen madde olan izotop merkez civarında kalır ve buradan çekerek ayrıştırılarak ikinci santrifüje gönderilir ve bu işlem çok sayıda santrifüj üzerinde tekrar edilerek istenen zenginleştirme seviyesine ulaşmak hedeflenir. Hedefe makûl sürelerde ulaşabilmek için çok sayıda santrifüjün birarada bulunduğu cihaz dizileri kullanılır. Örneğin bu yazıya konu olan İran tesisinde her kümede 164 adet olmak üzere altı küme üzerinde toplam 984 cihaz mevcuttu. Nazarî olarak bir rotorun azami ayrıştırma yeteneği uzunluğuyla doğru, dönüş hızıyla ise dördüncü dereceden orantılıdır. Uygulamada ulaşılabilen ayrıştırma oranı ise kabaca dönüş hızının karesiyle orantılı kabûl edilmektedir.

Çizelge.1) Bazı ticârî santrifüjlerin tahminî temel verileri.[17] Ayrıştırma için ihtiyaç duyulan çok yüksek devirler, cihaz üzerinde büyük mekanik yükler oluşmasına sebep olur. Rotorun dönüş hızı ve çapı, ayrıştırma yeteneğinde olduğu gibi dinamik tasarım ve yükler açısından da en belirleyici değişkenlerdir. Daha yukarıda belki de alâkasız bir şekilde konuya dahil olan topaçların dinamiği de gerek başarılı bir santrifüj tasarımı yapabilmek, gerekse aşağıda ele alınacağı üzere mevcut bir santrifüjü nasıl tahrip edeceğini bilebilmek için meselenin temelini meydana getirmesi açısından aslında önemlidir. UF6'nın metaller üzerindeki paslandırıcı etkisi sebebiyle malzeme seçiminin sınırlanması da rotorların mekanik tasarımları üzerinde belirleyici etkiler meydan getirmektedir. Bu sebeple 1980'lere kadar rotor imalâtında mecburen Alüminyum alaşımları kullanılmıştır. Daha sonraki dönemde çok yüksek Nikel içeriğine sahip bazı özel çelik alaşımlarının (Maryaşlanmış çelikler) kullanılmasıyla seshızı civarında (350m/sn) dönen önceki neslin yaklaşık birbuçuk katı hızlara ulaşılabilmiştir. Günümüzde ise Cam ve Karbon elyafları kullanılarak ulaşılan kompozit rotor teknolojiyle daha da yüksek hızlara çıkılabilmektedir. [Çizelge.1] → Stuxnetİran tarafından üretilen IR-1 tanımlamalı ilk santrifüjler 1960'ların P-1 adlı Hollanda tasarımına [Çizelge.1] dayanmaktaydı. 350m/sn ile dönen 1,8m uzunluğundaki Alüminyum rotorun çapı 105mm kadardır ve et kalınlığı muhtemelen 10-12mm civarında olabilir. Rotorlar [Resim.3] üzerinde görülen bu santrifüj cihazların içindedir ve sizin bu resimde görebildiğiniz ise rotorun bir vakum içinde çalışmasını sağlayan dış cidardır. Bu cihazlar hakkındaki en dikkat çekici bilgi ise tasarım ayrıntılarının (tabii ki görüntü itibarı ile gizlice) İran'a Almanya tarafında verilmiş olmasıdır, ama neden? Almanya gibi bir kukla devlet böylesi bir icraatı gerçekten de kendi başına hareket ederek yapmış olabilir mi? Tam da OG harekâtının başlama kararının alındığı 2008 tarihinde yayınlanan bir makâle [17] ile açıkça anlaşılabildiği üzere ABD IR-1 santrifüjlerinin tasarım ayrıntılarına tamamen sahip görünüyor ki şaşırtıcı bir husus değil. Zaten ellerinde bu veriler mevcut olmasaydı teknik olarak cihazlara zarar verebilmeleri pek mümkün olamazdı.

Resim.6) Bir santrifüj rotoru için beklenen (soldan sağa alçaktan yüksek frekansa doğru) ilk üç mod şekli.[19] Nitekim Stuxnet'i hazırlayanların IR-1 cihazının bir kopyasının imâl ederek bunu gerçekten tahrip edip edemeyeceklerini denedikleri ve başarılı oldukları tahmin edilmektedir. Bu tür bir mekanizmayı tahrip edebilmek için akla yatkın en uygun yöntem cihazı rezonansa yaklaştırmak olarak düşünülebilir. Fakat rezonansın nerelerde olduğunu anlayabilmek için ciddi bir mühendislik çalışması yapmak da gerekir. [Resim.6] üzerinde bir santrifüjün için beklenen ilk üç doğal frekans mod şekli görülebilir. Fakat burada hassas bir şekilde belirlenmesi gereken, söz konu titreşim modlarının tam olarak hangi frekanslarda gerçekleşeceğidir.

Resim.7) Stuxnet adı verilen solucanın tersine mühendislik ile elde edilmiş kaynak kodundan bir iki satır. Eğer elinizde; kullanılan malzemeler, kalınlık, çap ve uzunluk ölçüleri vs. gibi santrifüjün önemli tasarım ayrıntıları mevcutsa hesaplamalı yöntemlerle gerçeğe yakın bir şekilde bu frekansları belirleyebilmek mümkün olabilir. Ve eğer tespit edilebilen söz konusu frekanslar cihazın çalışabileceği devir aralığı içinde ise amaca ulaşmak nispeten kolay olur ve büyük ihtimâlle en uygunu ilk mod olacaktır. Bununla birlikte rotorun iki ucunu destekleyen ve sürtünmeyi azaltan manyetik yatakların aynı zamanda belli seviyede bir sönümleme yeteneğine de sahip olması böyle bir hedefe ulaşmayı zorlaştıracaktır. İlave olarak malzemelerden, yapının içindeki ve dışındaki gaz şartlarından vs. kaynaklanacak sönüm etkilerinin de dikkâte alınması gerekebilir. IR-1 santrifüjünün rotoru için azamî güvenli çalışma hızı 1050Hz'dir. Stuxnet'in ise önce rotor hızını 1400Hz'e çıkarttığı ve sonra 2Hz'e düşürerek tahribatı sağlandığı düşünülmektedir. Eğer bu varsayım doğruysa önce cihaz 1400Hz'de aşırı zorlanarak rotor gövdesi ve sönümlü manyetik yataklar üzerinde bazı küçük kalıcı hasarların elde edilmesi ve söz konusu hasarların etkisiyle son derece hassas olması gereken yapısal dengesi küçük bile olsa bir miktâr bozulunca, dönüş hızının 2Hz gibi muhtemelen cihazı mod.1'e [Resim.6] yaklaştıran çok düşük bir frekansa indirilmesiyle yüksek genlikli titreşimler elde ederek tam tahribata ulaşılmış olması söz konusu olabilir.

Çizelge.2) Gelişmiş bir siber-fizikî saldırının üç katmanı.[3] İlk safhada önce istihbarat faaliyetleriyle hedeflenen sistemlerin (santrifüj cihazları, yazılımlar vs.) teknik verilerinin ele geçirilmesi gerekmiştir. İkinci safhada konuyla alâkalı uzmanlık gerektiren mühendislik temelli imha çözümü sürecinin geliştirilmesi söz konusu olmuştur. Velhâsıl buraya kadar olan bölümün saldırganlar tarafından dikkâtlice değerlendirildiğini ve çözüldüğünü varsayabiliriz. Bu noktada gözden kaçırılmaması gereken en önemli hususlardan biri [Resim.2], [Resim.3] üzerinde iki örneği görülebildiği üzere, İranlıların tesisleri hakkında tamamen gizli kalması gereken verileri içeren görüntüleri kendi elleriyle yayınlayarak saldırganların işlerini belirgin derecede kolaylaştırmış ve istihbaratlarını doğrulama imkânı vermiş olmasıdır. Sonraki safhada ise geliştirilmiş olan saldırı taktiğinin tatbik edilmesi için gereken uygulama çözümlerinin üretilmesi gerekli olmuştur. Bu çözümün işleyişi [Çizelge.2] üzerinde gösterilmiştir ki bu doğrultuda durumu kısaca özetlemek gerekirse:

Stuxnet'in bu 2009 sürümü neredeyse hatasız hazırlandığından ve kendini çok iyi gizleyebildiğinden İranlılar sorunun kendi yaptıkları bir hatadan kaynaklandığını düşündüler ve zararlı yazılımın farkına varamadılar. Ancak mesele 2010'da salınan yeni sürüm ile daha da ilginçleşmeye başladı ve daha özensiz hazırlandığı belli olan bu ikinci solucan ilkinden farklı olarak bazı bilgisayarların istemsiz kapanmalarına sebep olduğu için kendini belli etti ve ilk kez Beyaz Rusya'da bu şekilde tespit edilebildi. Aslına bakılırsa bu saldırının başarı seviyesi ne olursa olsun, küçük sayılabilecek bir gecikmeye sebep olmak dışında, teknik açıdan İranın Uranyum zenginleştirme yeteneğine verebildiği ciddi bir zarar mevcut görünmüyor. Diğer taraftan buradaki asıl önemli husus ilk kez gerçek şartlarda bir siber-fizikî saldırının gerçekleştirilebilmesiyle çok büyük gelişmelere gebe yepyeni bir dönemin tohumunun atılması olmuştur. Stuxnet teknik açıdan son derece gelişmiş bir yazılımdı ama sonraki dönemde Flame, Duqu gibi daha da gelişmiş saldırı araçları ortaya çıktı. Fakat asıl büyük tehdit hiç ortaya çıkmayan ve varlığı bilinmeyen siber-silahlardır ki bunların en önemlileri ise yazının son bölümü içinde kısaca ele alınacak olan askeri sistemler içine gömülü olanlardır. Stuxnet hâdisesi ile milet olarak dikkâte almamız gereken çok önemli bazı noktalar bilinir hâle gelmiştir, örneğin:

Malvinas1940'ların ilk yarısında, Atlas Okyanusunda alman denizaltılarından büyük zarar gören İngiltere kendisini koruyacak karşı tedbirler konusunda yoğun olarak çalışıyordu. İlk akustik güdümlü alman torpili olan T5 Zaunkönig'in (G7es) savaş esnasında hizmete girmesiyle alman denizaltılarının sebep olduğu tehdit seviyesi daha da artınca bu birinci nesil güdümlü torpillere karşı kullanılmak amacıyla geliştirilen ilk torpil karşı tedbir sistemi Foxer [Resim.8] ingilizler tarafından icâd edilerek hizmete alındı. Aslında müttefik istihbaratı GNAT6 adını verdikleri T5 teknolojisinin ilerlemesini uzun zamandır yakından izlemekteydi ve haberdâr oldukları söz konusu tehlikeli gelişmeyi karşılamaya yönelik olarak üzerinde çalışmaya başladıkları ilk akustik karşı tedbir ürünü olan Foxer teknolojisine 1943 itibarı ile ulaşılmıştı. Yaklaşık 35 sene sonra çok daha küçük ölçekli de olsa yine Atlantikte ama bu kez daha güneyde, ingiliz işgâli altındaki Malvinas Adaları çevresinde yaşanan çatışma ile sadece bir tane alman denizaltısı ingiliz suüstü filosunun başına dert oldu. Arjantin donanmasının sahibi olduğu 1.200tonluk Tip 209 sınıfı ARA San Luis (S32) taşıdığı tek (susütü) maksatlı SST-4.mod1 (Almanya) ve çift maksatlı7 Mk37.mod3 (ABD) torpilleriyle tek başına savaşın gidişatını etkileyebilecek kadar önemli bir kuvvetti ve üstelik gemi komutanı üstün bir konum elde etmeyi de başarmıştı. Kendisini aramakta olan ingiliz suüstü kuvvetlerine farkedilmeden 2,7dmi mesafeye kadar yaklaşan ARA San Luis önündeki gemilerden ilkini dakikalar içinde batırabilme imkânına kavuşmuştu. Fakat ne yazıktır ki Arjantin denizaltısı bu noktada ingiliz filosuna öldürücü darbeyi vuramadı. Ve neden vuramadığı sorusunun cevabı ise bizi yukarıdaki mevzuya bağlayabilecekti.

Resim.8) Foxer çekili akustik karşı tedbir cihazları kıç güvertede su bombalarının üzerinde görülüyor. 19 Şubat 1944 tarihinde ingiliz Starling muhribi alman U-264 üzerine su bombaları ile hücum ederken. Arjantin denizaltısının başarısız olmasını sağlayan iki temel etkenden ilki ingilizler tarafından bölgedeki DSH gemileri üzerinde kullanılmakta olan İngiliz Graseby üretimi Tip182 sınıfı çekili akustik karşı tedbir cihazıydı. Söz konusu teknolojiyi ilk kez geliştiren ve bunun kullanımına denizcilik geleneğinde daima özel bir önem veren İngiltere'de Foxer ile başlayan süreç ile zaman içinde gelinen noktada ulaşılan Tip182 muhtemelen 3.nesil olarak sınıflandırılabilecek bir yumuşak-imha akustik torpido karşı tedbir sistemiydi. Üzerinde manyetikbüzülme esasıyla çalışan akustik ayna(lar) kullanılan bir darbant aldatıcı/gürültü yapıcı olan, 2m uzunluğunda ve 533mm çapında olduğu söylenen8 Tip182 ingiliz savaş gemilerinin yaklaşık 300-350m gerisinden çekiliyordu... Savaşlar Aldatma Üzerine Kuruludur [1]ARA San Luis son derece iyi bir konuma yerleşmiş ve savaşın gidişatını kökünden değiştirebilecek olan zafere sadece birkaç dakika mesafede bulunsa da harekâtın sonrası farklı bir şekilde ilerledi. İlk önce denizaltı üzerindeki M8/24 atış kontrol sistemi durup dururken sapıttı ve görev yapamaz hâle geldi. Bunun üzerine komutan doğal olarak bilgisayar kullanmadan, acil durum modunda SST-4'lerin elle fırlatılmasını istedi ve fırlatma sağlandıktan kısa bir süre sonra torpil kabloyu kesti ve gitti, ama hedefe doğru değil... Bu harekât içinde S32 denizaltısı birkaç SST-4 daha fırlattı hepsinde sonuç aynı oldu ve son çare olarak kullanılan Mk37 ile de aynı şey gerçekleşti. Malvinas çatışmasının başlangıcında ingiliz donanması Arjantinlilerin kullandığı Fransız üretimi Excocet füzelerinden beklemedikleri bir darbe yiyince Margeret, Francois'in eline düşmüş oldu. Artık karşılığında ne verdiyse, bu soruna çâre olacak elektromanyetik çözümün Fransa tarafından İngiltere'ye teslim edilmesinden sonra bu tehlike tamamen ortadan kalkıverdi! ♦ VarsayımVe büyük bir ihtimâlle ingiliz gemilerini Arjantin denizaltısının gazabından koruyan akustik çözüm ise daha denizaltı ve torpiller Almanya'da imâl edilirken sistem(ler) içine yerleştirilmişti. Gerisini halletmek ise Tip182'ye kaldı. Muhtemelen bu karşı tedbir sistemi tarafından ortama yayılan öntanımlı ses izini algılayan denizaltının savaş yönetim sistemi programlandığı şekilde davranarak atış yapmayı reddetti ve SST-4'ler ise atış kontrolü olmadan fırlatılmalarına rağmen bu ses izini algılayınca ihtihar etmeyi tercih ettiler. Bu varsayımı ispatlamak en azıdan şimdilik pek mümkün değil zirâ böyle bir şeyin bahsinin geçmesi bile ne almanların ne ingilizlerin ve hatta ne de arjantinlilerin işine gelir. Ama eğer kör değilseniz, görünen köy için kılavuz istemez! ♦ EtkiNihayet meselenin bize bakan taraflarına gelirsek; hemen yukarıda bahsi geçen M8/24 atış kontrol bilgisayarı ile SST-4 ve Mk37 torpilleri, Malvinas hadisesinden 38 sene kadar sonra hâlâ donanmamızın kullanımında olduğunu belirterek başlayabiliriz. Ama keşke durum sadece bundan ibaret olsaydı, ne de olsa bu sistemleri kullanan denizaltılar birkaç sene sonra hizmetten çıkacak. 1990'lardan bugüne gelene kadar denizaltı filosunun ihtiyaçları için önce İngiltere'den Mk-24 Tigerfish ve sonra Almanya'dan DM2A4 torpilleri alındı ve nihayet inşaları devam etmekte olan Reis sınıfı denizaltılar için ise ABD'den MK48.mod6AT torpilleri sipariş edildi. ♦ TepkiArjantinlilerin sahip oldukları tamamı ithâl; füze, torpil ve sonarların içine üreticiler tarafından gömülmüş güvenlik(!) sistemleriyle kolayca devre dışı bırakılabilmelerinin üzerinden kırk seneye yakın zaman geçti. Üstelik bu çatışmada yaşananlar kendi sattıkları silahlarla yüz yüze gelen Batılıları bu alanda daha sıkı önlemler almaya da itti ve dijital teknolojinin de ilerlemesi daha etkin önlemleri daha kolay geliştirebilmelerinin önünü açtı. Eğer birgün Batı ile bir silahlı çatışmaya girersek ki aslında eninde sonunda gireceğimiz kaçınılmaz bir gerçeklik gibidir, elimizdeki bütün bu torpillere veya henüz inşa edilmekte olanlar dâhil denizaltılar üzerindeki savaş yönetim sistemlerine vs. gerçekten güvenecek miyiz? Yoksa arjantinliler gibi kendimizi kandırmaya devam mı edeceğiz? Mesela denilebilir ki Akya projesi gibi çalışmalar bu durumu düzeltebilir. Belki, ama şimdilik belirsiz. Çünkü önce bu mevzuyla alâkalı olarak şuradaki [Resim.2]'yi bir okumalı, evet yazı ingilizce ama bilmeseniz bile sorun değil, tehlikeyi işaret eden anahtar kelimeyi hemen fark edebilirsiniz. Siber-güvenlik hem yazılım hem de donanım olarak ya %100 milli çözümlerle sağlanabilir ya da asla sağlanamaz. Nedense(!) Milgem olsun, YTDP veya Akya vs. olsun bütün çok hassas dijital noktalarda hep bir ingiliz (Ultra) katkısı istikrarlı(!) bir şekilde işin içine dâhil oluveriyor. L3, Atlas ve Thales de buna eklenince kendi silah sistemlerimizin Batıya karşı dijital güvenliğini asla sağlayamayacağımız çok tehlikeli bir durumda olduğumuz anlaşılabiliyor, hele ki donanıma gömülü siber-silahlarının bu kadar olgunlaştığı günümüz şartlarında. Ama Batı, dikkâtlice üzerimizde uyguladığı bu dijital harekâtın toplum mühendisliği boyutunu o kadar etkili yürütüyor ki... Belki de susmak, gerçeği anlatmanın tek yoluydu.[9] ;| ♦ Açıklamalar1. SCADA: Supervisory Control And Data Acquisition. Sanayi tesislerindeki elektro-mekanik işleyişin görevliler tarafından izlenebilmesini sağlayan bilişim uygulamaları. [geri]2. Topacın döndürüleceği zeminin niteliklere bağlı olarak farklı türde uçlar tercih edilirdi. [geri] 3. Kemankeş: Üst seviye ustalığa sahip okçu. [geri] 4. Söz konsusu çalışma ABD'de Virginia Üniversitesinde gerçekleştirilmiştir. [geri] 5. PLC: Programable Logic Controller - Programlanabilir Mantık Denetçisi [geri] 6. GNAT: ingiliz istihbaratı tarafından geliştirilmekte olan alman akustik güdümlü torpiline verilen kod adıdır ki "GermaN Acoustic Torpedo" ifadesinden kısaltılmıştır. [geri] 7. Mk37'ler aslında başlangıçta denizaltılara karşı geliştirmiş torpiller olsalar da son sürümlerinde kısıtlı da olsa suüstü yeteneği eklenmiştir. [geri] 8. Bugün için oldukça eski bir teknolojiye sahip olan ve artık ingiliz donanması tarafından kullanılmayan bu cihaz hakkındaki veriler hâlen gizli tutulduğundan, açık kaynaklarda hakkında sağlık bilgi elde edebilmek mümkün değildir. [geri] ♦ Kaynaklar1. 孫子兵法 -Savaş Sanatı, M.Ö. 6.Yüzyıl, Sun Tzu2. The Real Story of Stuxnet - https://spectrum.ieee.org, 2013, David Kushner 3. To Kill a Centrifuge - A Technical Analysis of What Stuxnet’s Creators Tried to Achieve, 2013, Ralph Langner 4. Stuxnet – Modus Operandi, 2011, Liam O Murchu 5. The Stuxnet Worm, Paul Mueller - Babak Yadegari 6. Stuxnet Malware, 2010, Thomas Brandstetter 7. Why Was Stuxnet Attack Called Operation Olympic Games?, 2012, Andrew Roberts 8. ZERODAYS - http://www.zerodaysfilm.com/ 9. Suskunlar, 2007, İhsan Oktay Anar 10. Basic Concepts in Cyber Warfare, 2011, Lior Tabansky 11. The Third World War? In the Cyberspace - Cyber Warfare in the Middle East, 2014, Martina Knopová - Eva Knopová 12. Weapons Systems and Cyber Security – A Challenging Union, 2016, Robert Koch - Mario Golling 13. Potential Cyber Warfare Capabilities of Major Technology Vendors, 2014, Audun Jøsang 14. Sekizyüz Yıl Önce Otomatik Makina Yapan Türk Bilgini Eb-Ül-İz: Bilim ve Teknik, 1974 (Nisan), Toygar Akman 15. İlk Türk Sibernetik Bilgini Eb-Ül-İz: Bilim ve Teknik, 1976 (Haziran), Toygar Akman 16. 800 Yıllık Otomatik Makineler: Bilim ve Teknik, 1994 (Ocak), Abdulhakim Koçin 17. Characteristics of the Gas Centrifuge for Uranium Enrichment and Their Relevance for Nuclear Weapon Proliferation (corrected), 2008, Alexander Glaser 18. Introduction to Gas Centrifuges, 2003, Houston Wood 19. Uranium Enrichment Processes, 2008, USNRC Technical Training Center 20. Uranium Enrichment Plant Characteristics - A Training Manual For The IAEA, 2005, J. M. Whitaker |

||||||||||||||||||||||||||||||||||||||||||||